VOCÊ SABE O VALOR DOS SEUS

Proteger os dados da sua empresa é crucial para o sucesso do seu negócio. Com o aumento das ameaças cibernéticas, investir em soluções de segurança de dados se tornou uma necessidade para todas as empresas.

Imagine o prejuízo que sua empresa pode sofrer caso seus dados sejam roubados ou comprometidos. Perder informações sensíveis dos seus clientes, documentos importantes, além de sofrer danos à reputação e até mesmo multas e processos judiciais.

ESTÁ DISPOSTO A ARRISCAR

DADOS?

PERDÊ-LOS?

ESTRATÉGIAS DE DEFESA

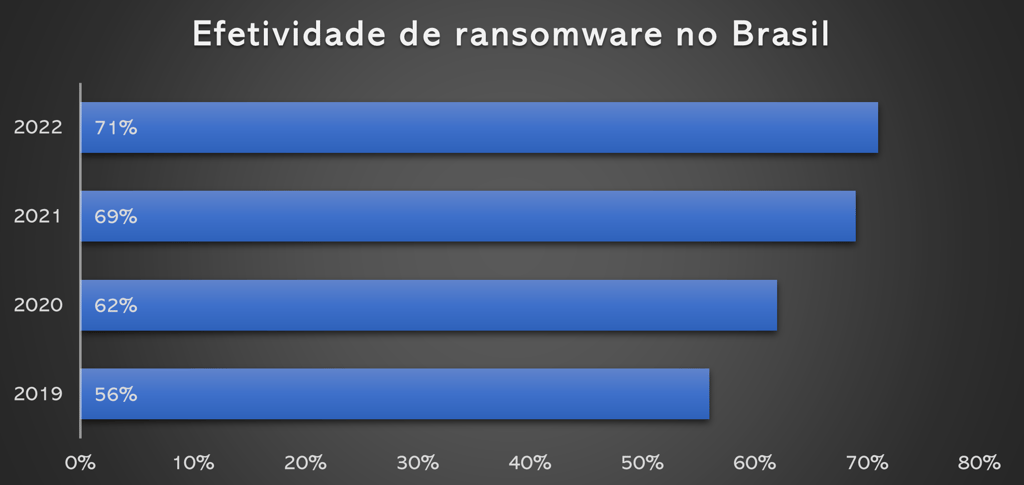

Com o aumento eminente das ameaças cibernéticas ao redor do mundo, sobretudo, no Brasil, criou-se a preocupação acerca da proteção de dados e o quanto as empresas estão expostas a cyberataques.

Sun Tzu disse:

Se você conhece a si mesmo

e conhece o inimigo, não precisa temer o

resultado de cem batalhas. Se você não

conhece o inimigo e nem a si próprio,

sucumbirá em cada batalha.

A detecção de ameaças em cybersegurança é crucial para as empresas, pois ajuda a proteger dados e propriedade intelectual, mantém a confiança dos clientes e garante a continuidade das operações. Ao focar na eliminação de riscos, as empresas minimizam as consequências de possíveis ataques, como danos à reputação, perda de receita e interrupção dos negócios.

Simulação

Simulamos cyberataques reais para identificar e validar onde existem vulnerabilidades em seu ambiente e indicar formas de corrigí-las.

Monitoramento

Monitoramos e identificamos as principais ameaças externas para sua empresa, prevenindo potenciais ataques.

Transparência

Receba dados validados e detalhados referentes à sua estrutura.

Treinamento

Colaboradores são um dos principais ativos de uma empresa: o ativo intelectual. Treinamos sua equipe para estar apta a identificar e comunicar atividades suspeitas, minimizando risco de incidentes.

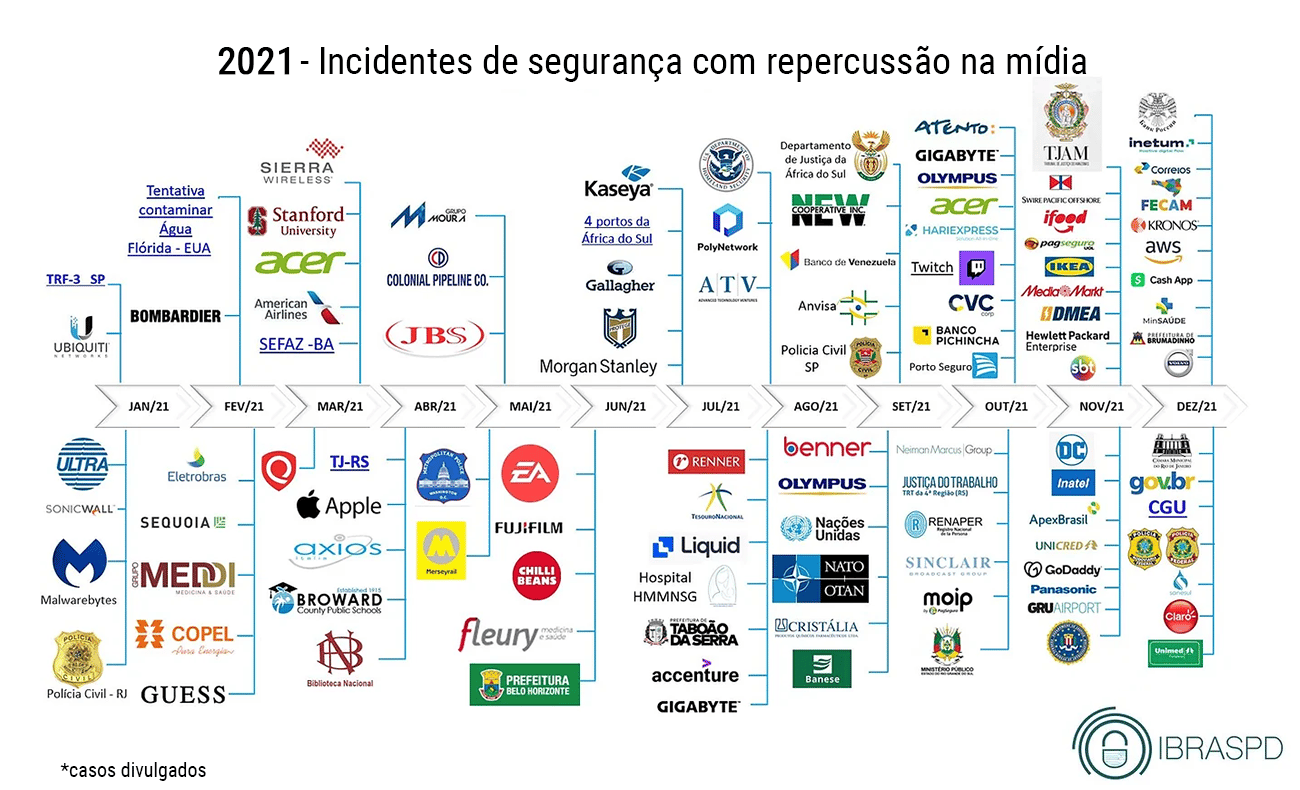

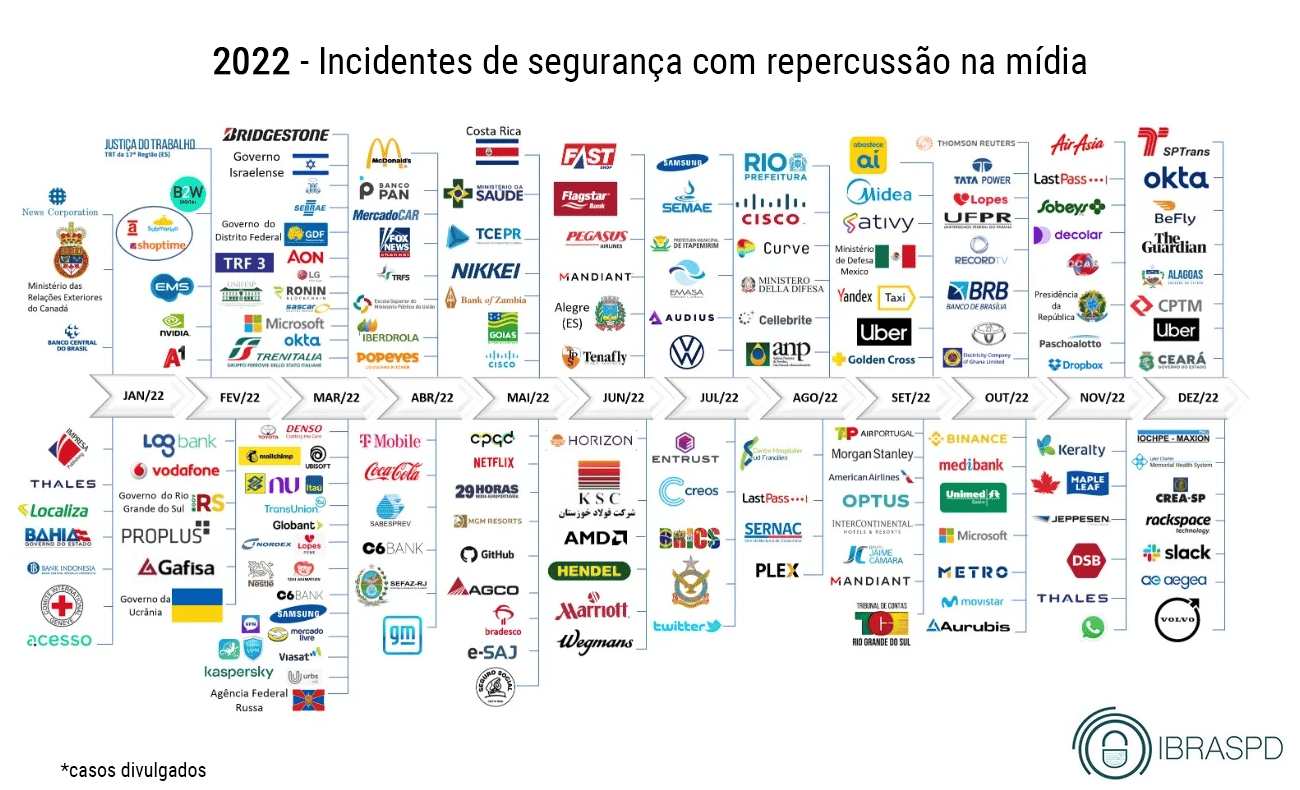

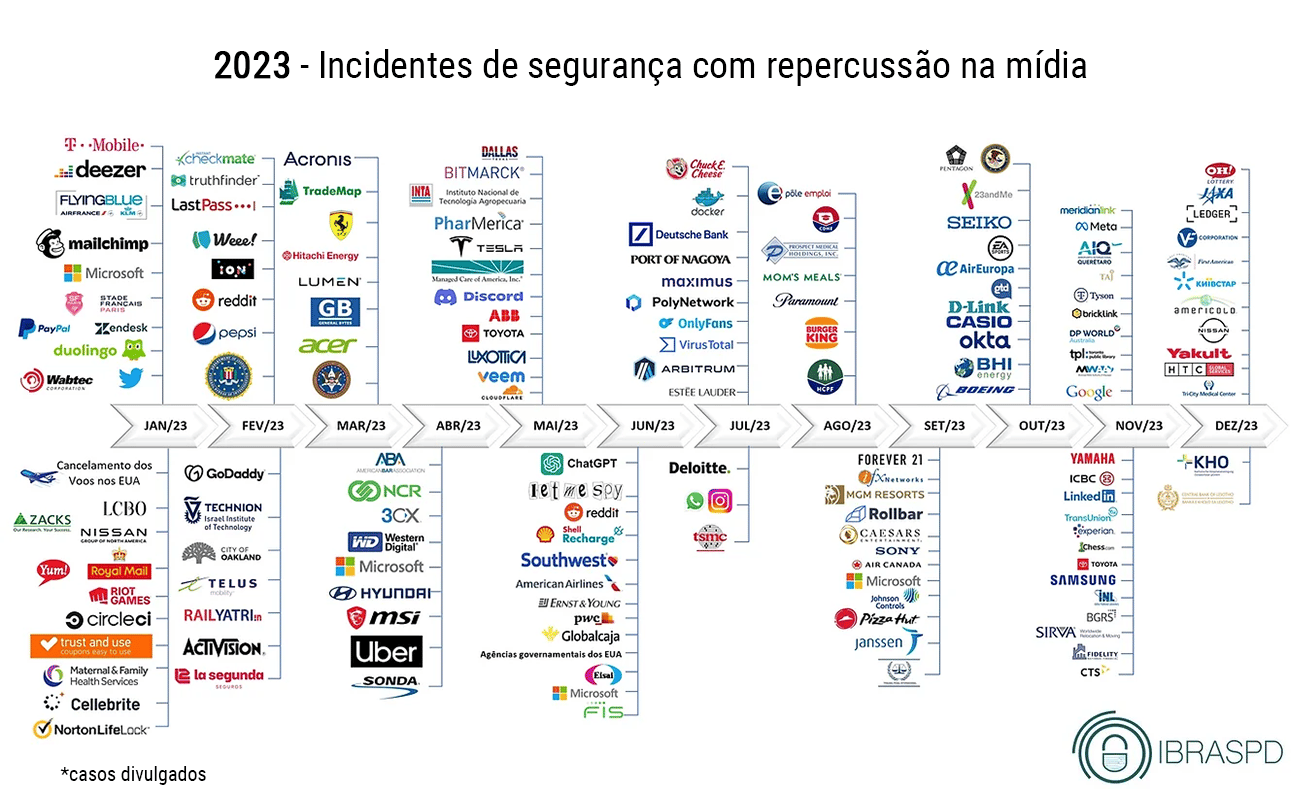

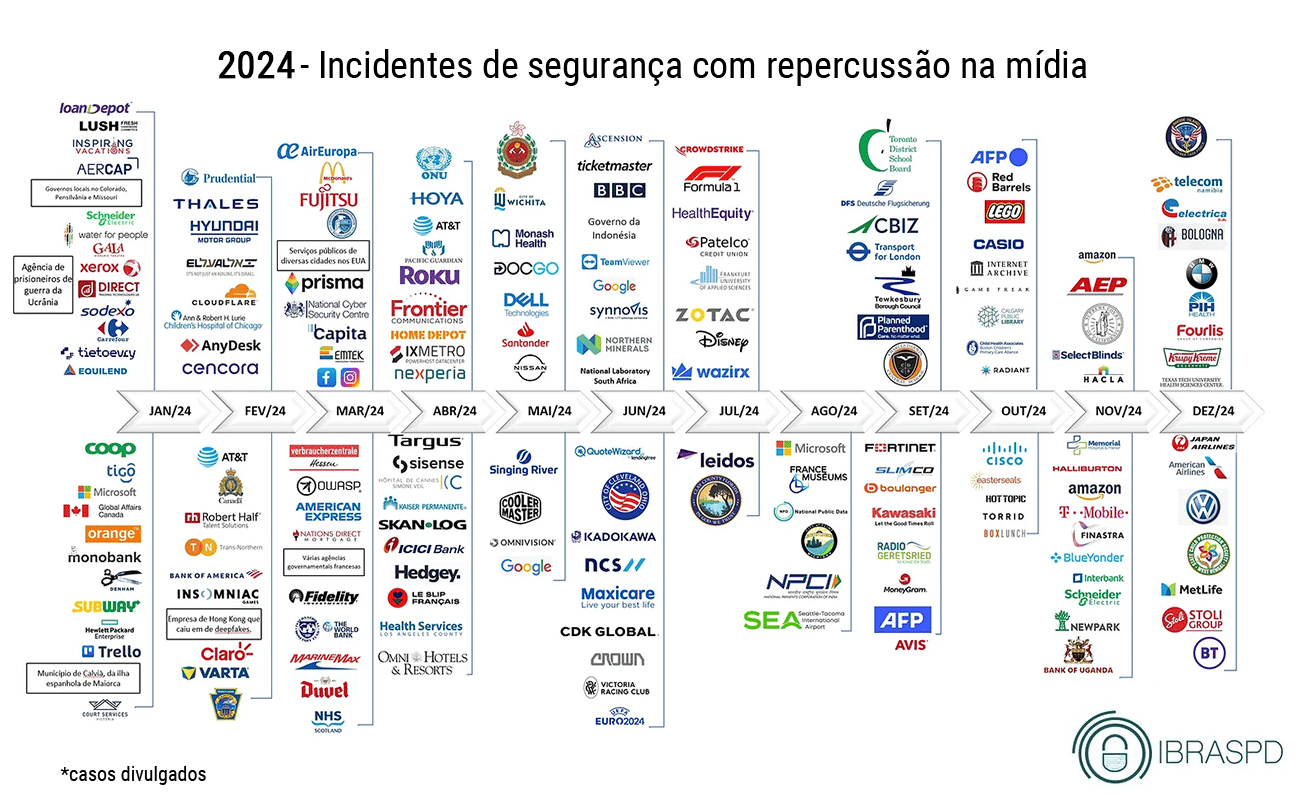

ATAQUES CIBERNÉTICOS

Casos divulgados de empresas que sofreram ataques com repercussão na mídia.

NOTÍCIAS e ESTATÍSTICAS

Brasil está entre os 5 países mais afetados por ataques

Fonte: CyberEdge – Cyber Threat Defense Report

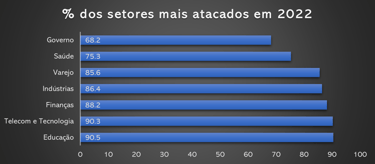

VARIADOS SETORES SOFREM COM ATAQUES DIARIAMENTE

ANÁLISE DE VULNERABILIDADES

O que é?

A análise de vulnerabilidades faz a identificação de ativos expostos na rede, sistema ou infraestrutura da empresa.

Para que Serve?

O resultado desse procedimento é uma lista com as principais ameaças elencadas pela gravidade ou criticidade em relação ao negócio. A análise de vulnerabilidades é ampla e almeja detectar o maior número de riscos possível.

Próximos passos?

Baseado nos resultados da análise, são fornecidas formas de correção ou mitigação das vulnerabilidades e seus problemas apresentados, visando otimizar esforços e garantir maior segurança.

Relatório detalhado de parecer técnico e recomendações técnicas;

Visão 360º dos seus ativos digitais;

Indicação corretiva para as vulnerabilidades identificadas.

VOCÊ SABE QUAIS SÃO AS VULNERABILIDADES DE SEGURANÇA EM SUA EMPRESA?

TESTE DE INVASÃO

O que é?

Consiste na invasão interna e/ou externa, física ou on-line da infraestrutura e dos servidores da empresa para encontrar e explorar vulnerabilidades e informações confidencias ou sensíveis ameaçadas.

Para que Serve?

Atuar como um invasor externo, que usa a internet para invadir o ambiente de TI de uma empresa e ter acesso a informações sigilosas e privilegiadas em um nível maior de detalhe com relação à análise de vulnerabilidades, com maior foco na correção de vulnerabilidades de níveis mais críticos.

Próximos passos?

Após a emissão do relatório técnico, nossa equipe oferece uma análise detalhada das ações, forças e fraquezas da empresa em relação à segurança da informação.

A partir dessas informações, são indicadas soluções personalizadas para mitigar as vulnerabilidades encontradas, as quais podem ser acompanhadas por nossa consultoria técnica especializada. Além disso, oferecemos serviços de treinamento da equipe para garantir a correta implementação das soluções propostas.

Ao realizar essas melhorias, não só tornamos a estrutura da empresa mais segura, mas também criamos um ambiente de trabalho mais protegido e confiável, com foco no perfil de resultados apresentados no relatório técnico.

Relatório detalhado de parecer técnico e recomendações técnicas;

Definições para aprimoramento ou criação de Plano de Continuidade de Negócio (PCN);

Visibilidade dos sistemas vulneráveis ou desatualizados;

Identificação e recomendações de correção de superfícies de ataque;

Recomendações para criação de plano de recuperação de desastres.

SUA EMPRESA POSSUI POLÍTICAS DE SEGURANÇA DE DADOS

BEM DEFINIDAS?

TREINAMENTO

O que é?

Treinamento dos colaboradores para que eles possam identificar ameaças de segurança, seja por e-mail, on-line ou em uma situação presencial e denunciá-las. Criando uma cultura de conformidade com a segurança, capacitando os funcionários para que eles possam lidar com as variadas situações de ataques cibernéticos.

Para que Serve?

Nenhuma infraestrutura é 100% segura se o usuário não for prudente. Conscientizar os colaboradores é crucial, visto que eles são alvos em potencial para pessoas mal-intencionadas e têm um alto valor para os atacantes. Eles podem acabar sendo vítimas de um e-mail de phishing, cair em um ataque on-line de "drive-by download" ou permitir a entrada de criminosos em uma unidade por descuido. Funcionários negligentes podem oferecer um risco grave à segurança da empresa.

Próximos passos?

Após o treinamento dos colaboradores, é importante continuar fomentando o conhecimento e incentivando a prática dos conceitos aprendidos. Para isso, é recomendado a realização de testes de simulação de ataques e a aplicação de medidas corretivas para possíveis falhas.

Dessa forma, será possível avaliar a efetividade do treinamento e manter a cultura de conformidade com a segurança sempre presente na rotina dos colaboradores. Essa abordagem não só reforça a conscientização como também valoriza o trabalho empregado até então, garantindo que os esforços sejam continuamente aprimorados.

Capacitação dos colaboradores para responder aos principais tipos de ataque;

Demonstração dos ataque mais praticados;

Conscientização para as melhores práticas no uso de recursos tecnológicos;

Equipe em sintonia com as políticas de segurança de dados da empresa;

Treinamento personalizado para atender as normas já praticadas pela empresa.

O melhor antivírus é um usuário consciente

AVALIAÇÃO DE INFRAESTRUTURA

O que é?

É a avaliação das tecnologias que compõem a estrutura tecnológica da empresa, mapeando processos e identificando pontos de atenção e melhoria.

Para que Serve?

Localizar falhas de processo e apontar soluções de correção e melhoria, provendo maior robustez, automação e confiabilidade nos processos da operação de recursos tecnológicos.

Próximos passos?

Uma vez implementadas as melhorias primárias apontadas na avaliação, é possível desenvolver políticas de disponibilidade e operabilidade, como um fluxo de backups automatizado, plano de contingência operacional e plano de resposta a incidentes.

Relatório detalhado de parecer técnico e recomendações técnicas;

Mapeamento das falhas de processo operacional de infraestrutura de TI;

Recomendação de melhorias;

Modelo de plano de continuidade operacional (PCO);

Modelo de fluxo de backup eficiente.

A SEGURANÇA DA SUA INFRAESTRUTURA DEPENDE DA SOLIDEZ DAS SUAS POLÍTICAS OPERACIONAIS

MONITORAMENTO 24/7

O que é?

O "monitoramento de infraestrutura" é uma solução tecnológica avançada que permite acompanhar em tempo real todos os componentes e sistemas da infraestrutura de uma empresa. Isso inclui servidores, redes, dispositivos de armazenamento, bancos de dados e outros elementos essenciais para o funcionamento do ambiente tecnológico. Através de ferramentas e técnicas especializadas, o monitoramento de infraestrutura coleta dados relevantes e fornece insights valiosos para garantir a segurança e o desempenho dos sistemas.

Para que Serve?

O "monitoramento de infraestrutura" tem como principal objetivo proteger as empresas contra cyberataques e garantir a disponibilidade contínua dos seus sistemas. Ao monitorar constantemente a infraestrutura tecnológica, é possível identificar anomalias, ameaças e vulnerabilidades em tempo real. Isso permite uma ação rápida e eficaz para evitar incidentes de segurança, minimizar o tempo de inatividade e preservar a integridade dos dados. Além disso, o monitoramento de infraestrutura auxilia no planejamento e na otimização dos recursos, contribuindo para a eficiência operacional e a redução de custos.

Relatório detalhado de parecer técnico e recomendações técnicas;

Monitoramento de infraestrutura em tempo real;

Identificação de anomalias na rede;

Notificações de incidentes detectados;

Instruções de ação corretiva.

O preço da segurança é a eterna vigilância

FALE CONOSCO E CONHEÇA NOSSAS SOLUÇÕES PERSONALIZADAS DE SEGURANÇA DE DADOS.

contato@overnine.com.br

Sobre nós

Fundada em 2019, a Overnine é totalmente dedicada à proteção e resiliência digital de empresas, proporcionando segurança cibernética para garantir liberdade operacional e continuidade dos negócios. Nosso compromisso é permitir que organizações foquem em sua performance e crescimento, enquanto protegemos seus ativos digitais contra ameaças. Oferecemos serviços especializados, incluindo simulações de ataques cibernéticos (pentests), para identificar vulnerabilidades e fortalecer a defesa de sistemas críticos.

Nossa missão é assegurar os quatro pilares da segurança da informação — confidencialidade, integridade, disponibilidade e autenticidade — e contribuir para um ambiente empresarial robusto e preparado para qualquer ameaça. Acreditamos que a segurança cibernética é a base para a inovação, a confiança e o crescimento sustentável, protegendo o presente e preparando as empresas para o futuro.